Der Umstieg auf ein Linux-System fällt relativ leicht. Doch was ist mit den bisherigen Daten und Medien? Und wie steht es um die Software-Ausstattung? Dieser Beitrag fasst zusammen, was sorgenfrei funktioniert und wo Hindernisse auftreten können.

Für die großen Linux-Desktop-Distributionen wie Ubuntu oder Linux Mint gilt: Nach dem Setup sind Sie mit der vorinstallierten Software bereits für alle wesentlichen Aufgaben gerüstet. Es gibt für die ganze multifunktionale Einsatzbreite eines PCs oder Notebooks einfache, gute bis exzellente Software. Die schlanken Varianten für ältere Hardware wie Lubuntu oder Bodhi Linux nehmen hingegen manche Lücke in Kauf und müssen nachgebessert und zum Teil deutlich aufgerüstet werden.

Software-Ausstattung vervollständigen

Schlanke Distributionen wie Lubuntu oder Bodhi Linux haben kein Office-Paket an Bord, ferner keine oder rudimentäre Mediaplayer und Bildbearbeitungen. Aber auch Ubuntu und Mint bringen nicht unbedingt genau den Internetbrowser oder den Mediaplayer mit, den Sie persönlich bevorzugen. Nachinstallationen sind daher unvermeidlich, und die Installation von Software bedeutet für Windows-Umsteiger mit die größte Umstellung. Denn Linux-Software liegt nicht irgendwo im Netz, sondern kommt aus den Paketquellen des Distributionsanbieters (Repositories).

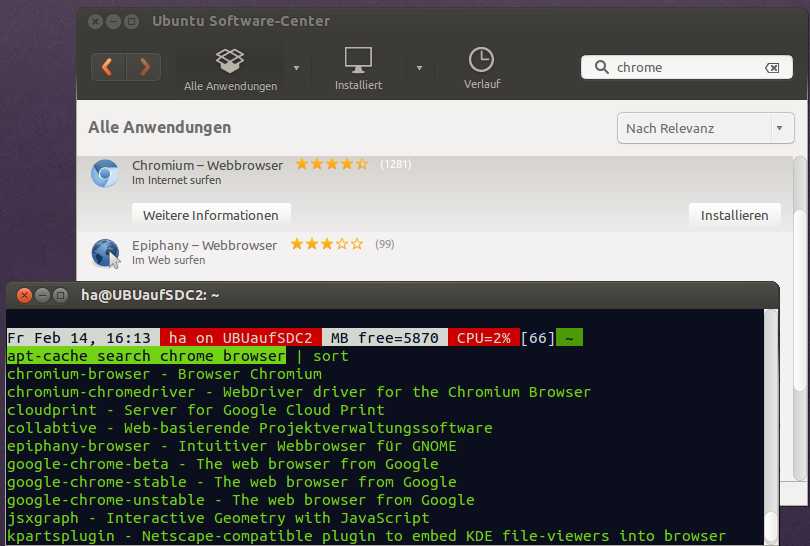

Für den einfachen Zugang zu diesen Repositories hat fast jede Distribution ihre eigene Lösung. Dabei bieten das Ubuntu-Software-Center oder das vergleichbare Software-Center unter Linux Mint sicher den komfortabelsten Weg. Die auf allen Debian/Ubuntu-basierten Systemen (Mint, Xubuntu, Elementary OS, Bodhi) funktionierende und daher hier bevorzugte Methode führt aber zum Tool apt (Advanced Packaging Tool) auf der Kommandozeile. Folgender Befehl

sudo apt-get install vlc

installiert auf allen vorher empfohlenen Systemen (außer Puppy Linux) den VLC-Mediaplayer. Vorangestelltes sudo verschafft die notwendigen Rechte. Die Nutzung dieser apt-Kommandozeilenvariante wird dadurch vereinfacht, dass Sie den Paketnamen (hier „vlc“) nicht unbedingt wissen müssen. Ein weiterer apt-Befehl apt-cache search hilft bei der Suche eines Paketnamens:

apt-cache search browser chrome

Hier erfahren Sie etwa, dass der Paketname für den Browser Chrome „google-chrome-stable“ und für dessen Open-Source-Klon Chromium „chromium-browser“ lautet. Ebenso können Sie thematisch filtern und sich etwa mit

apt-cache search dateimanager

alternative Dateimanager der Repositories auflisten lassen. Die Installation erfolgt dann wieder mit dem oben genannten apt-Befehl und dem ermittelten Paketnamen:

sudo apt-get install google-chrome-stable

Ist ein Paketname bekannt, ist apt-get die schnellste und allgemeingültigste Installationsmethode.

Multimedia-Dateien unter Linux

Bildformate, Musikformate und Videos sind größtenteils plattformübergreifend und verursachen keine Probleme beim Umzug von Windows nach Linux.

Bildformate: Vorinstallierte Bildviewer wie eog (Eye of Gnome, „Bildbetrachter“) oder gthumb kennen alle gängigen Formate. Diese reinen Viewer genügen für Alltagsansprüche mit Thumbnail-Übersicht, Diashow und einfachsten Darstellungsfunktionen wie Drehen der Bilder. Zusätzliche Bearbeitungsfunktionen und eine Datenbank zur Bildverwaltung bietet Shotwell (so auch der Paketname), das unter Ubuntu zum Standard gehört. Anspruchsvolle Bildbearbeitung leistet Gimp, das sämtliche verbreitete Bildformate beherrscht, auch PSD-Photoshop oder Postscript (PS und EPS). Gimp – mit gleichlautendem Paketnamen -ist bei Linux Mint vorinstalliert, bei den meisten Distributionen hingegen nicht.

Der Viewer Xnviewmp 0.64 beherrscht auch exotische Bildformate (insgesamt 500) und ist sowohl unter Windows wie unter Linux zuhause. Das deb-Installationspaket muss allerdings über die Herstellerseite (www.xnview.com) bezogen und dann installiert werden.

Bei Pixelgrafiken wie JPG- oder PNG-Fotos sind generell keine Probleme zu erwarten. Bei proprietären Formaten von Adobe Photoshop, Adobe Illustrator, Corel Draw ist hingegen unter Linux mit Gimp und Inkscape mit Fehlern zu rechnen.

Musikformate: Ob MP3, WMA, FLAC, AAC, WAV oder OGG – die Standardplayer der einzelnen Distributionen spielen alles ab. Die Frage ist daher eher, ob der Umfang des Standardplayers genügt: Ein Multitalent für alle Fälle ist Banshee (Produktname und Paketname), der alle Audioformate abspielt, eine Medienverwaltung mitbringt und CDs rippen kann. Der Alleskönner sammelt auch Podcasts ein und integriert Internet-Radiosender. Im lokalen Netz spielt Banshee von UPnP-Servern. Wer gleichzeitig noch Windows nutzt, kann den plattformübergreifenden Player auch dort verwenden. Eine schlankere Alternative ist der ebenfalls plattformübergreifende Player Clementine (Paketname gleichlautend).

Videos und DVDs: Wo immer Videos und Filme genutzt werden und die Allzweckwaffe VLC nicht vorinstalliert ist, sollten Sie dies mit sudo apt-get install vlc nachholen. Kein anderer Player besitzt annähernd die Fehlertoleranz und den Funktionsumfang des Videolan Clients. Mit aktiviertem libdvdread4 spielt der VLC-Player auch DVDs ab. Diese DVD-Komponente laden Sie mit folgendem Befehl nach

sudo apt-get install libdvdread4

und starten anschließend das Install-Script:

cd /usr/share/doc/libdvdread4/

sudo sh install-css.sh

Office-Dateien, PDF und mehr

Das auf größeren Distributionen standardmäßig installierte Libre Office (Paketname libreoffice) lädt und bearbeitet mit Ausnahme von Access-Datenbanken im Prinzip alle Dateien, die mit altem und neuem Microsoft Office erstellt wurden (97 bis 2013).

100-prozentige Kompatibilität ist aber nicht erreichbar: Neuestes Word und Excel bieten einige Format-Funktionen und Diagramm-Typen, die Libre Office nicht kennt. Korrigierbare kleinere Probleme gibt es bei Tabellen und Bilder, ferner bei Inhaltsverzeichnissen in der Textverarbeitung. Pivot-Tabellen in der Tabellenkalkulation und neuere Videofunktionen von Powerpoint sind ebenfalls nicht voll kompatibel.

Bei nur lesender Nutzung sind diese kleinen Inkompatibilitäten kein Problem, bei der Weiterbearbeitung müssen Sie aber gegebenenfalls nachbessern. Definitiv nicht kompatibel sind VBA-Makroprojekte, die aber zumindest erhalten bleiben.

Gegen einige Probleme hilft das Zurückspeichern ins ältere DOC-, XLS- und PPT-Formate mit Microsoft Office, um die Dateien dann mit Libre Office bearbeiten zu können.

RTF, Text, PDF, EPUB: Während für RTF-Format erneut Libre Office (Writer) zuständig ist, lesen Sie puren Text mit dem Editor Gedit. Für PDF-Dateien ist in vielen Distributionen der „Dokument-Betrachter“ Evince zuständig. Bei PDF wie für manches Text-Format eignet sich aber auch ein Browser wie Firefox oder Chrome.

Für das elektronische Buchformat EPUB ist kein Standardprogramm installiert: Die große Lösung ist das Nachrüsten des kostenlosen Calibre, für gelegentliches Lesen reicht aber eine Erweiterung für Firefox oder Chrome.

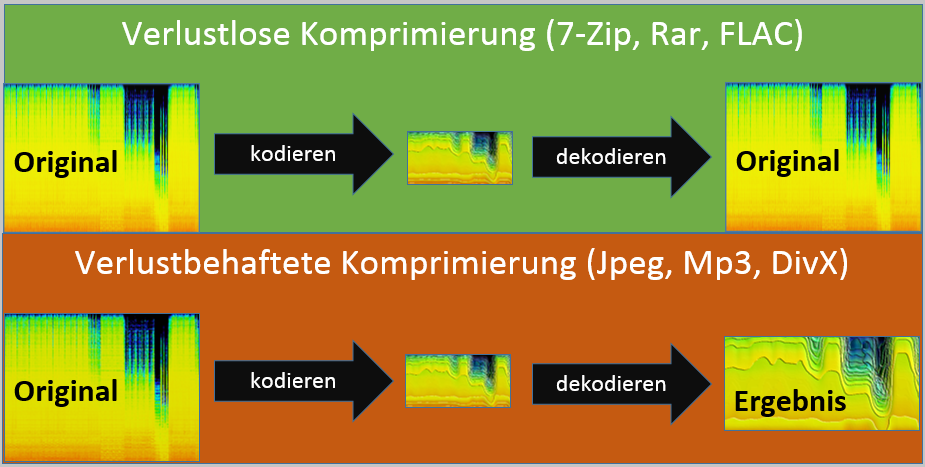

ZIP, RAR, CAB: Für gepackte Archive aller Art gibt es die „Archivverwaltung“. Der Programm- und Paketname lautet file-roller. Das Tool beherrscht Linux-typische Archive wie TAR und GZ ebenso wie die unter Windows verbreiteten Formate ZIP, 7Z und RAR, kann darüber hinaus auch mit ISO-Images und Windows-CAB-Dateien umgehen.

Kontinuität im Browser

Die unter Windows wie Linux populären Browser Chrome/Chromium und Firefox machen es einfach, Browser-Einstellungen, Web-Kennwörter, Themes und Lesezeichen automatisch von Windows nach Linux zu übernehmen. Voraussetzung ist nur, dass Sie zunächst unter Windows die Browser-Synchronisierung aktivieren und dies unter Linux mit demselben Browser wiederholen:

Google Chrome und Chromium machen die Synchronisierung besonders einfach. Sie brauchen nur ein Google-Konto. Über das Menü „Einstellungen“ oder die Adresse „chrome://settings/“ können Sie sich „In Chrome anmelden“ und dann den Umfang der Synchronisierung bestimmen. Alles zu synchronisieren ist am bequemsten. Danach erhält jeder Browser Chrome/Chromium, den Sie unter Windows oder Linux auf diese Weise einstellen, dieselben Lesezeichen, Erweiterungen, Designs.

Firefox bietet die Synchronisierung unter „Firefox -> Einstellungen -> Sync“. Sie benötigen ein Konto auf dem Mozilla-Server und wählen daher „Firefox-Sync einrichten“, anschließend „Neues Benutzerkonto anlegen“. Beim Firefox am Linux-Rechner wählen Sie unter „Einstellungen ->Sync -> Firefox-Sync einrichten“ die Optionen „Ich habe ein Benutzerkonto“ und „Ich habe das Gerät nicht bei mir“. Dann geben Sie die Firefox-Sync-Kontodaten ein.

Kontinuität beim Mail-Programm

Sofern Sie Ihre Mails im Browser erledigen (Web-Mailer), ist keinerlei Umstellung erforderlich. Nicht viel anders liegt der Fall, wenn Sie zwar eine lokale Mail-Software, dort aber statt POP3 das IMAP-Protokoll verwenden. Dann liegen alle Mails auf dem Server und es genügt im Linux-Mailprogramm das Einrichten des Mail-Kontos.

Relativ einfach gestaltet sich der Umzug auch, wenn Sie unter Windows das plattformübergreifende Mail-Programm Thunderbird nutzen. Thunderbird trennt konsequent zwischen Programm- und Benutzerdaten. Letztere befinden sich unter Windows im Ordner %appdata%\Thunderbird\Profiles\[xxxxxxxx].default, wobei das 8-stellige „xxxxxxxx“ für eine zufällig generierte Zeichenkombination steht. Wenn Sie alle Daten dieses Ordners kopieren und unter Linux im Pfad ~/.thunderbird/xxxxxxxx.default/ einfügen, können Sie sofort wie gewohnt mit allen Mails und Einstellungen weiterarbeiten. Vor der Aktion muss Thunderbird unter Linux installiert werden und mindestens einmal gelaufen sein, damit der Ordner ~/.thunderbird/xxxxxxxx.default/ existiert. Löschen Sie dort vor der Kopieraktion alle Dateien, die Thunderbird beim Erststart automatisch erstellt hat.

Thunderbird kann auch aushelfen, um die Daten zunächst aus Microsoft Outlook zu importieren. Diese Option bietet das Mail-Programm beim Setup automatisch an. Danach können Sie das Thunderbird-Profil wie auf oben beschrieben nach Linux transportieren.

Windows-Programme über „PlayOnLinux“

Wenn Linux ein unbedingt benötigtes Programm oder Tool nicht bietet, bleiben immer noch zwei Alternativen – die Virtualisierung eines kompletten Windows-Systems (siehe unten) oder der Einsatz der Windows-Laufzeitumgebung Wine. Mit Wine lassen sich viele Windows-Programme unter Linux betreiben. Die Konfiguration von Wine ist aber alles andere als trivial, zumal für verschiedene Windows-Software unterschiedliche Wine-Versionen benötigt werden. Die komfortablere Alternative heißt „PlayOnLinux“, das Sie über

sudo apt-get install playonlinux

nachinstallieren. Meist muss auch noch das kleine Download-Tool Curl installiert werden.

PlayOnLinux ist ein grafisches Werkzeug für Wine und bringt bei der Installation ein aktuelles Wine automatisch mit. Wenn ein Programm eine andere Wine-Version bevorzugt, erledigt PlayOnLinux auch dessen Einrichtung bei der Installation mit. Das Tool erstellt im Pfad ~/.PlayOnLinux/wineprefix jeweils eine eigene virtuelle Windows-Partition für jedes installierte Programm. Das Verfahren ist relativ aufwändig und sollte daher nicht gedankenlos für jede Marginalie stattfinden.

Ursprüngliches Ziel des Wine-Frontends war es, einige Windows-Spiele besonders komfortabel lauffähig zu machen: So werden populäre Titel Spiele wie World of Warcraft, die Diablo-Serie oder Fallout 3 unterstützt. In der Zwischenzeit hat PlayOnLinux aber auch normale Windows-Programme wie Office 2010 oder Dreamweaver im Repertoire. Für kostenpflichtige Programme brauchen Sie normale Installationsmedien, kostenlose Programme wie Google Picasa oder 7-Zip installiert PlayOnLinux aus dem Internet in die virtuelle Windows-Laufzeitumgebung.

Vorgabe-Software installieren: Wenn Sie PlayOnLinux starten, klicken Sie zunächst auf „Installieren“. Das damit geöffnete Installationsmenü zeigt zahlreiche Windows-Programme und Spiele, für die es bewährte Installations-Scripts gibt. Mit der Auswahl und dem „Installieren“ dieser Software-Vorgaben sind Sie auf der sicheren Seite.

Die manuelle Variante: Ist die gewünschte Software in den Vorgaben nicht enthalten, können Sie – ohne Gewähr – folgenden Weg versuchen: Im Installationsmenü klicken Sie auf ganz unten auf „Installiere ein Programm, das nicht aufgelistet ist“. Damit startet die manuelle Installation, bei der Sie die Option „Installiere ein Programm in einem neuen virtuellen Laufwerk“ anklicken und für die neue Umgebung einen Namen vergeben. Den nächsten Dialog überspringen Sie mit „Weiter“, sofern Sie mit den dortigen Optionen nichts anfangen können. Nun entsteht eine generische Windows-Umgebung unter ~/.PlayOnLinux/wineprefix /[Name], in die Sie im nächsten Schritt das Windows-Programm installieren. Ob die Software dann ohne spezielle Anpassung und Optimierung in dieser Umgebung funktionieren wird, ist ein Experiment mit ungewissem Ausgang.

Manuelle Variante und portable Software: In eine einmal manuell erstellte Laufzeitumgebung können Sie unter ~/.PlayOnLinux/wineprefix/Suite/drive_c/Program Files beliebige portable Programme einfach mit dem Dateimanager kopieren. Danach gehen Sie im Hauptdialog von PlayOnLinux auf „Konfigurieren“ und markieren den Namen der betreffenden Laufzeitumgebung. Nun erhalten Sie die Schaltfläche „Lege eine neue Verknüpfung dieses virtuellen Laufwerks an“, die eine Suche nach ausführbaren Windows-Executables (*.exe) startet. Hier klicken Sie auf die gewünschte Programmdatei und auf „Weiter“. Dadurch entsteht ein neuer Programmeintrag im Hauptdialog, zusätzlich eine Desktop-Verknüpfung. Ob das portable Programm dann tatsächlich läuft, erweist sich nach Doppelklick. Der Erfolg ist ungewiss, aber Sie können in einer einzigen Laufzeitumgebung durch schlichtes Kopieren in den virtuellen Programme-Ordner Dutzende von Programmen ausprobieren. Ergiebige Quellen für portable Windows-Software sind http://portableapps.com und www.lupopensuite.com.

Virtuelles Windows unter VirtualBox

Wird Ihre Windows-Software von Wine und PlayOnLinux nicht unterstützt, können Sie auf gut ausgestatteten Rechner ein komplettes Windows unter VirtualBox installieren und dort dann die benötigte Software. Beachten Sie, dass die Testversionen von Windows 7 oder XP auch in der virtuellen Maschine nach 30, maximal 90 Tagen ablaufen.

VirtualBox erhalten Sie im jeweiligen Software-Center oder über den Paketnamen virtualbox auf Kommandozeile. Ein heruntergeladenes Windows-ISO-Image richten Sie dort über „Maschine -> Neu“, Namensvergabe, RAM-Vorgabe und Aktivieren einer „Bootfestplatte“ ein. Das nachfolgende Windows-Setup ist identisch mit einer normalen Installation.